1.害をなすソフトウェアの総称が「マルウェア」

ユーザーに迷惑をかける不正なソフトウェアをまとめて「マルウェア」と呼びます。

マルウェアにはいろいろな種類がありますが、そのなかでも特にコンピュータウイルスが、マルウェアと同じような意味で使われるケースが目立ちます。

主なマルウェアは以下の通り。

1-1.プログラムの一部を改ざんし増殖する「ウイルス」

プログラムの一部を書き換えて、自己増殖するマルウェアです。

単体では存在できず、既存のプログラムの一部を改ざんして入り込むことで存在し、自分の分身を作って増えていく様が病気の感染に似ているため、ウイルスという名称になったとされています。

本来はマルウェアのひとつに過ぎませんが、ユーザーに不利益を与えるプログラムやソフトウェアをひっくるめて、ウイルス、コンピュータウイルスと呼ぶ傾向にあります。

1-2.単独で生存可能、自己増殖する「ワーム」

自己増殖するマルウェアの一種。

自身を複製して感染していく点はコンピュータウイルスと同じですが、ウイルスのように他のプログラムに寄生せず、単独で存在可能である点から、ワーム(虫の意味)と呼ばれます。

1-3.偽装して感染を試みる「トロイの木馬」

一見して無害の画像ファイルや文書ファイル、スマートフォンのアプリなどに偽装し、コンピュータ内部へ侵入、外部からの命令でその端末を自在に操るマルウェアをトロイの木馬と呼びます。

自己増殖機能はないため、この点でコンピュータウイルスと区別されます。

1-4.密かに活動する「スパイウェア」

情報収集を主な目的とし、ウイルスやワームのような自己増殖機能は持ちません。

ユーザーが気づかないうちにパソコンにインストールしているパターンが多く、表だって活動しないため、被害に遭っていることに気づきにくい特徴があります。

シマンテックではスパイウェアをマルウェアと定義していませんが、ユーザーに不利益を与えることにかわりはなく注意が必要です。

2.マルウェアの侵入パターン

マルウェアが端末に入り込むパターンは様々です。

2-1.メールなどの通信時

古くからあるパターンで、メールに添付されているファイルを開くことで、ウイルスなどに感染してしまいます。

2-2.ネットワーク経由

脆弱性が放置されている(セキュリティ対策を行っていない)パソコンがネットワークに接続するだけで、マルウェアに感染する可能性があります。

また社内などのネットワークにウイルスやワームが入り込むと、あっという間にパソコンからパソコンへと感染することがあります。

2-3.不正なサイトへのアクセス時

もともと悪意を持って作られたサイトや、他者に改ざんされたサイトにアクセスすることで、マルウェアが自動的にダウンロードされることがあります。

2-4.脆弱性を介して

本来は権限がなくてアクセスできないはずなのに、ソフトウェアの欠陥によりそれが可能になってしまうことがあります。

こういった脆弱性を介して、マルウェアが拡散することがあります。

対策ファイルを入手し、ソフトウェアをアップデートすることで、こうした脆弱性は解消されます。

2-5.外部メディア

USBメモリなどにウイルスなどが混入しており、読み込むことで感染することがあります。

2-6.ファイル共有ソフト経由

winnyなどのファイル共有ソフトから入手したファイルに、ウイルスが混入しているケースがあります。

2-7.別のソフトのインストール時

スパイウェアやアドウェアに多いパターン。

あるソフトをインストールするとき、別のソフトのインストールにも同意して、このソフトが情報収集や広告表示を目的としていることがあります。

2-8.本人がマルウェアと気づかずにインストール

スマートフォン、特にAndroidのアプリには膨大な数のマルウェアが存在していますが、その多くは外見を偽装しています。

そのため、ユーザー自ら危険なアプリをインストールするケースが多発しています。

Androidアプリは様々なサイトで入手できますが、GooglePlayなどのオフィシャルなサイトを利用したほうが、危険なアプリに遭遇する確率は下がります。

3.マルウェアの目的と被害

かつてのマルウェアはいたずら目的だったり、破壊活動そのもののために作られたものが多くありましたが、最近は営利活動を目的とするものが増えています。

3-1.愉快犯、迷惑行為

コンピュータ黎明期のマルウェアは、感染した相手を驚かすだけのウイルスなど、直接的な被害がないものも多くありました。

その後はパソコンの普及とともに、パソコンの動作に悪影響を与えたり、ハードディスクを破損させたりといった、迷惑行為を行うタイプが多く登場し、社会的な問題となりました。

このタイプのマルウェアは、被害者が被害を知ることを目的としている、あるいは隠そうとしないため、端末がマルウェアに感染していることを気づきやすいのが特徴です。

3-2.営利目的

- 電話帳のデータを盗み取る

- ネットバンクのログイン情報を盗む

- 迷惑メールを送信させられる

- ユーザーの不安を煽り、不要なソフトをインストールさせようとする

上記のように、金銭的利益を目的としたマルウェアが増えており、近年のマルウェアはこのタイプが多数です。

データを盗んだり、迷惑メールを送信させるタイプのマルウェアは、ユーザーが活動に気づきにくいため、セキュリティソフトでの駆除が有効です。

4.セキュリティソフト

常に新種や既存のものの亜種が誕生しているマルウェアから自分のパソコンや携帯を守るには、セキュリティソフトを用いた本格的な保護がもっとも効果的です。

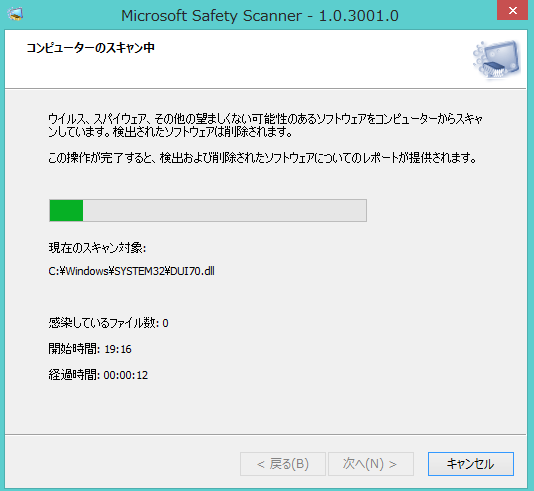

4-1.すでに侵入しているマルウェアを排除

もしすでに端末にマルウェアが入り込んでいても、セキュリティソフトで調べることで発見、駆除が可能です。

4-2.今後侵入してくるマルウェアから端末を守る

セキュリティソフトで端末をリアルタイムに保護していれば、すでに判明しているマルウェアの侵入や怪しい動作をするプログラムの実行を防ぐことができます。

また、ウイルスやワームに感染する恐れがあるWEBサイトやメールなどとの接触を警告してくれます。

4-3.新種のマルウェアが登場するたびにデータベースを更新

新しいマルウェアが発見されるたびにデータベース化し、常に最新の情報に基づき端末を保護します。

マルウェアは1日100万種類新たに作られているので、セキュリティソフトによっては、データベースに登録されていない未知のマルウェアからも、端末を守ってくれるものもあります。

4-4.すべての端末を保護してくれるセキュリティソフトを活用する

かつてはWindowsだけの問題だったマルウェアも、現在はMacやスマートフォン、タブレットでの被害が増えています。

1本のソフトで、パソコン、スマートフォン、タブレットすべてを守ってくれるセキュリティソフトなら、すべての端末が守られます。